BurpSuite

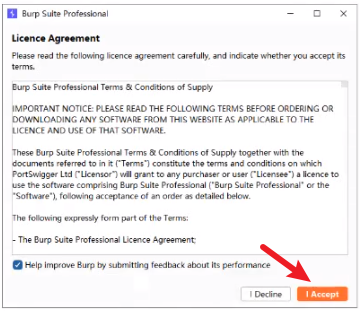

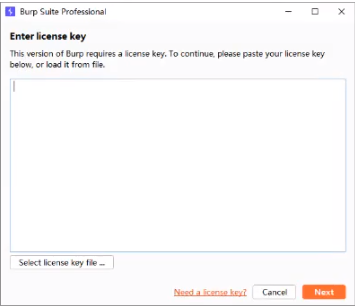

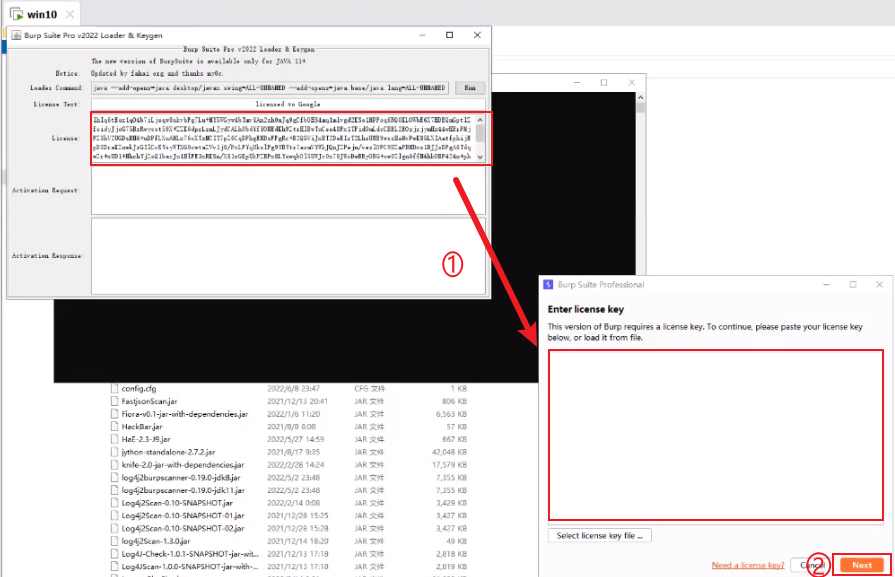

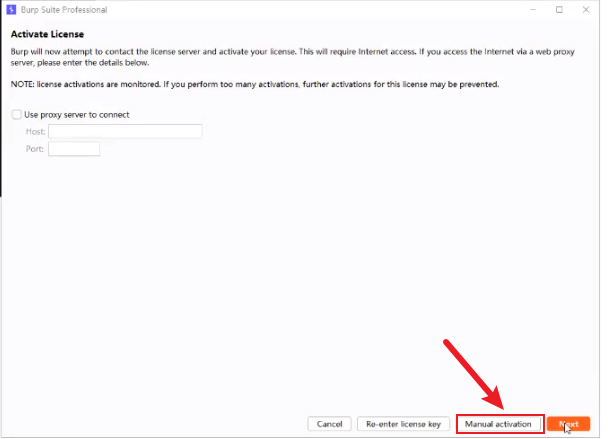

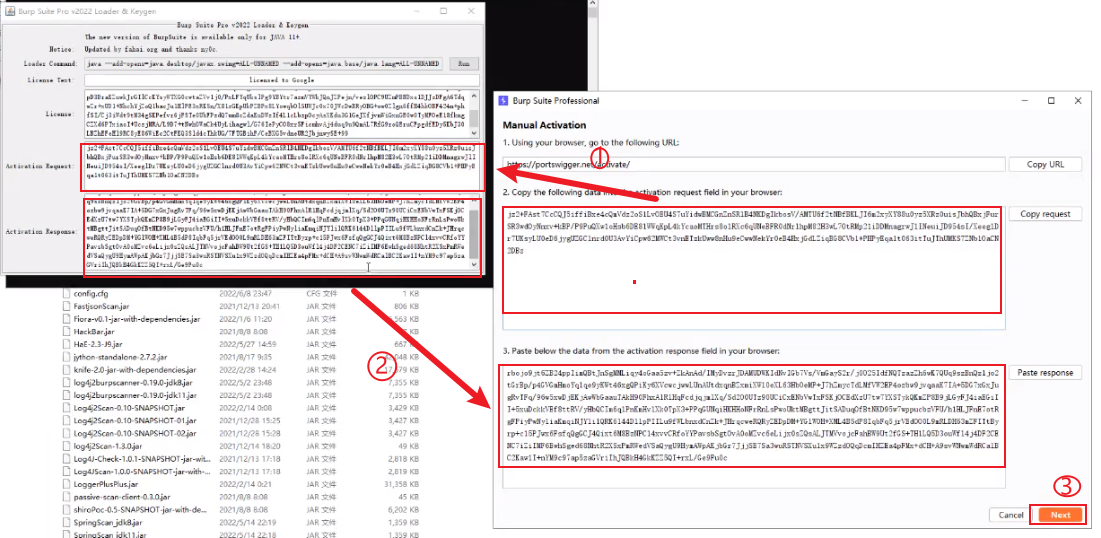

专业版激活流程

1.启动burpsuite

2.打开破解工具

3.将破解工具的参数传入burpsuite

4.获取破解密文

5.创建桌面快捷方式

右键属性==》新建快捷方式==》拖至桌面==》更改名称图标

BurpSuite使用介绍

批注:burpsuite作为一个代理,夹在网站客户端与网站服务器之间,是起到一个欺骗客户端浏览器,使其认为自己是网站服务器,以此来实现代理修改数据的作用。

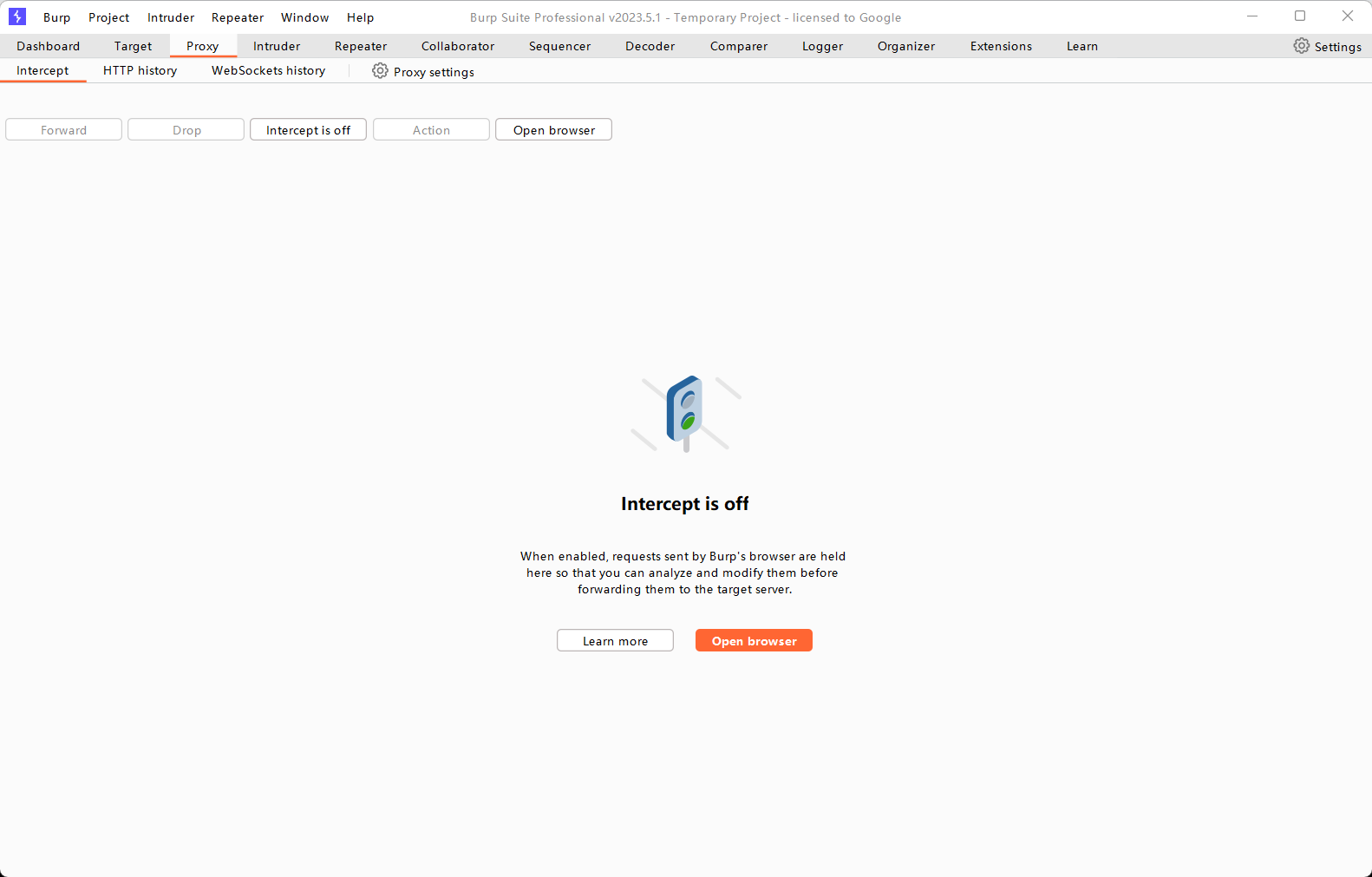

Proxy(抓包代理)

代理区,burpsuite的主要功能点,在浏览器与服务器的交流中加了一层代理。

相比于浏览器自带的代理工具,burpsuite可以实现对数据包进行修改。

需要注意的是,在代理期间,数据包是不会被发送的。

intercept

intercept is off:拦截数据包,要注意burpsuite会抓取所有的数据包

open brower:打开burpsuite自带的可以开启代理的浏览器

Forward:放行数据包

Drop:丢包,数据包不再发送

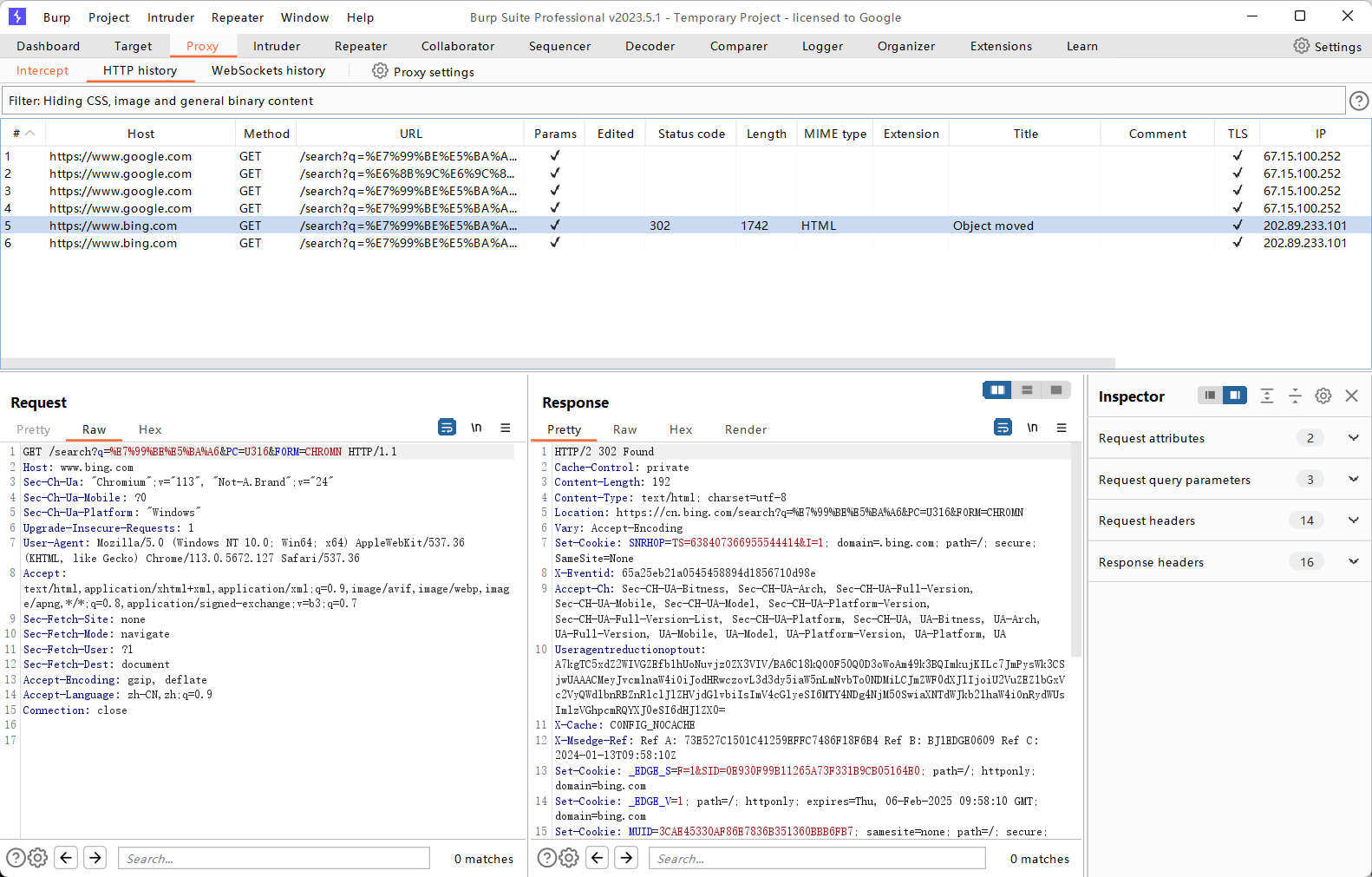

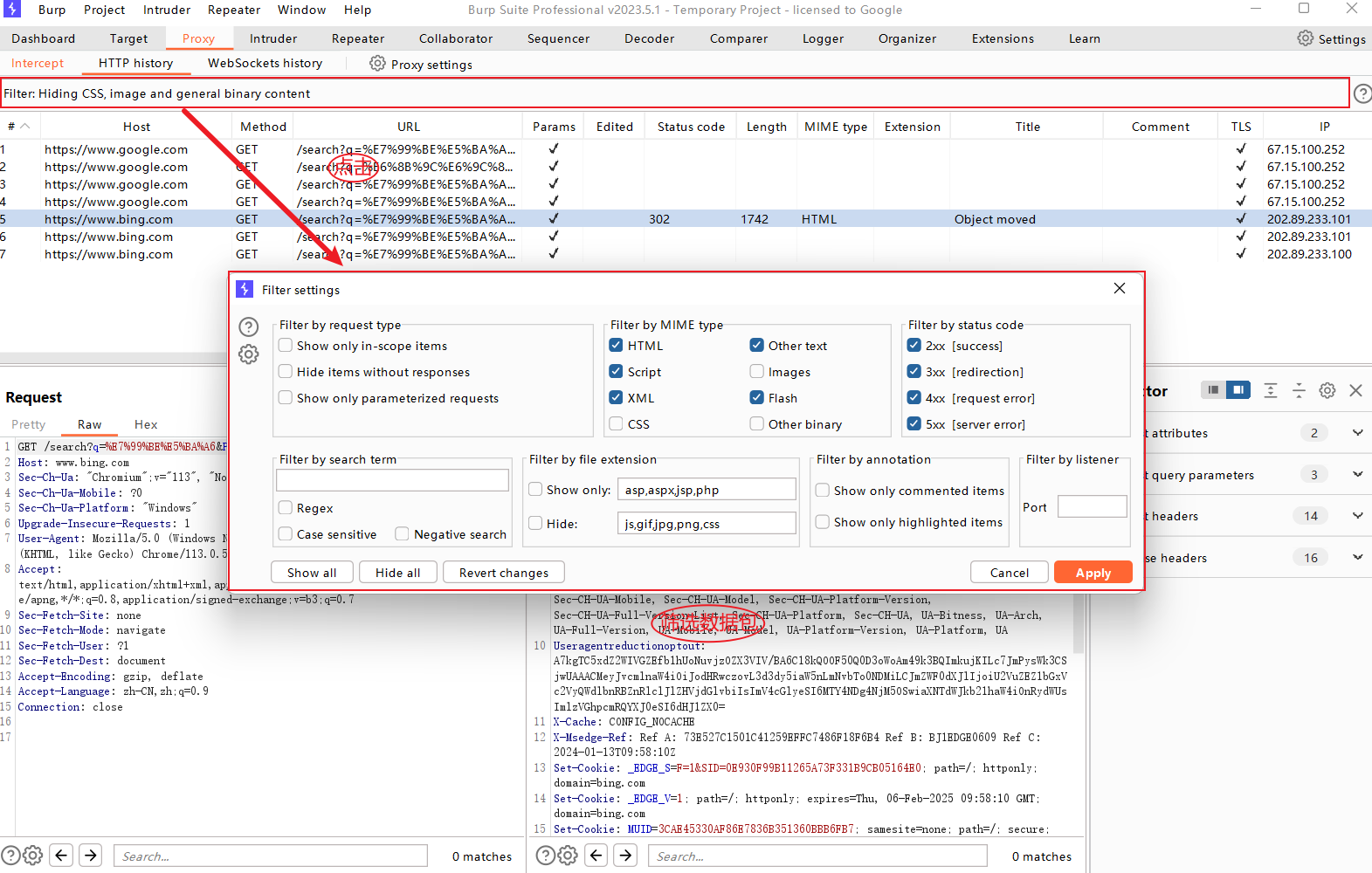

HTTP history

在这里记录所有的数据包,但是由于数据包太多,所以在目标明确时,要使用筛选。

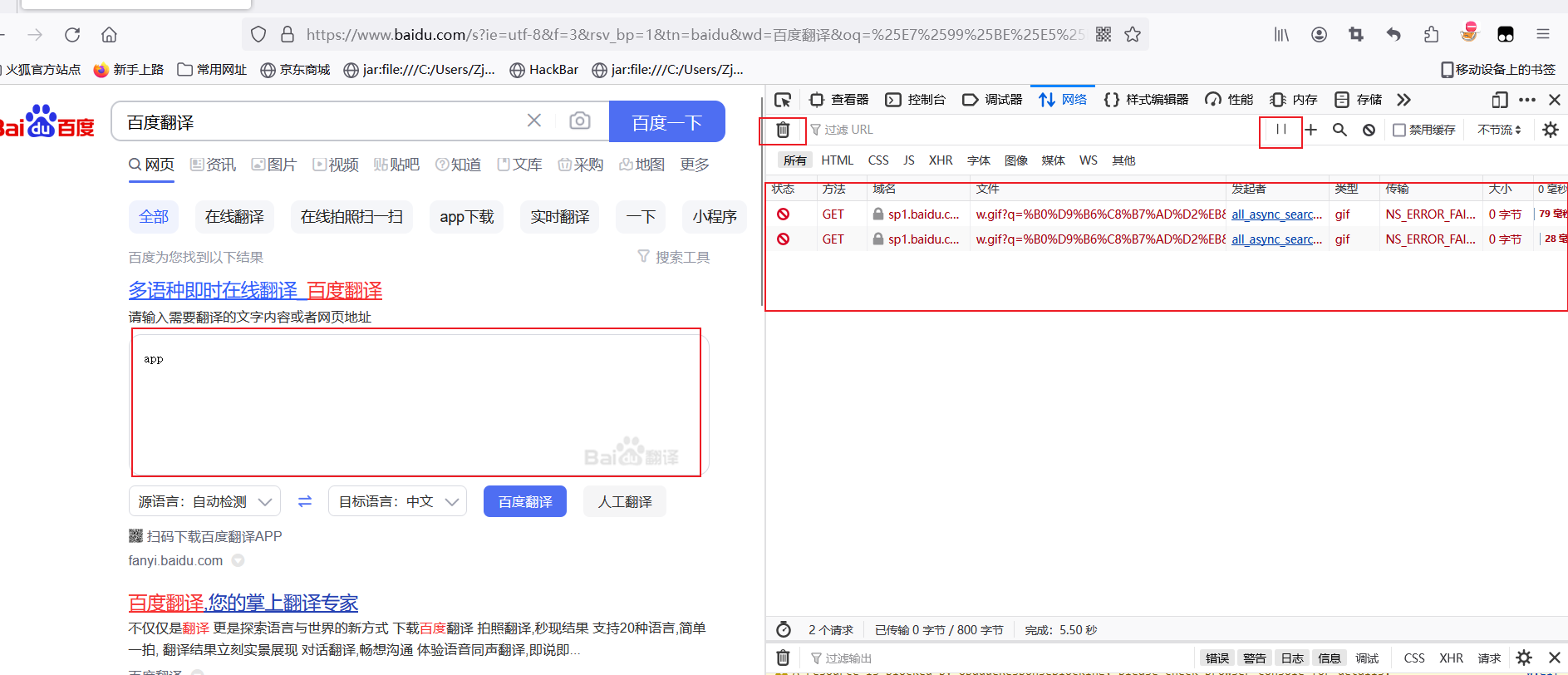

但是如果目标不明确,还是建议通过浏览器(这里建议使用火狐)自带的开发者工具,通过不断的点击清除数据包内容,点击相关功能点,停止与开始来不断锁定数据包的范围。

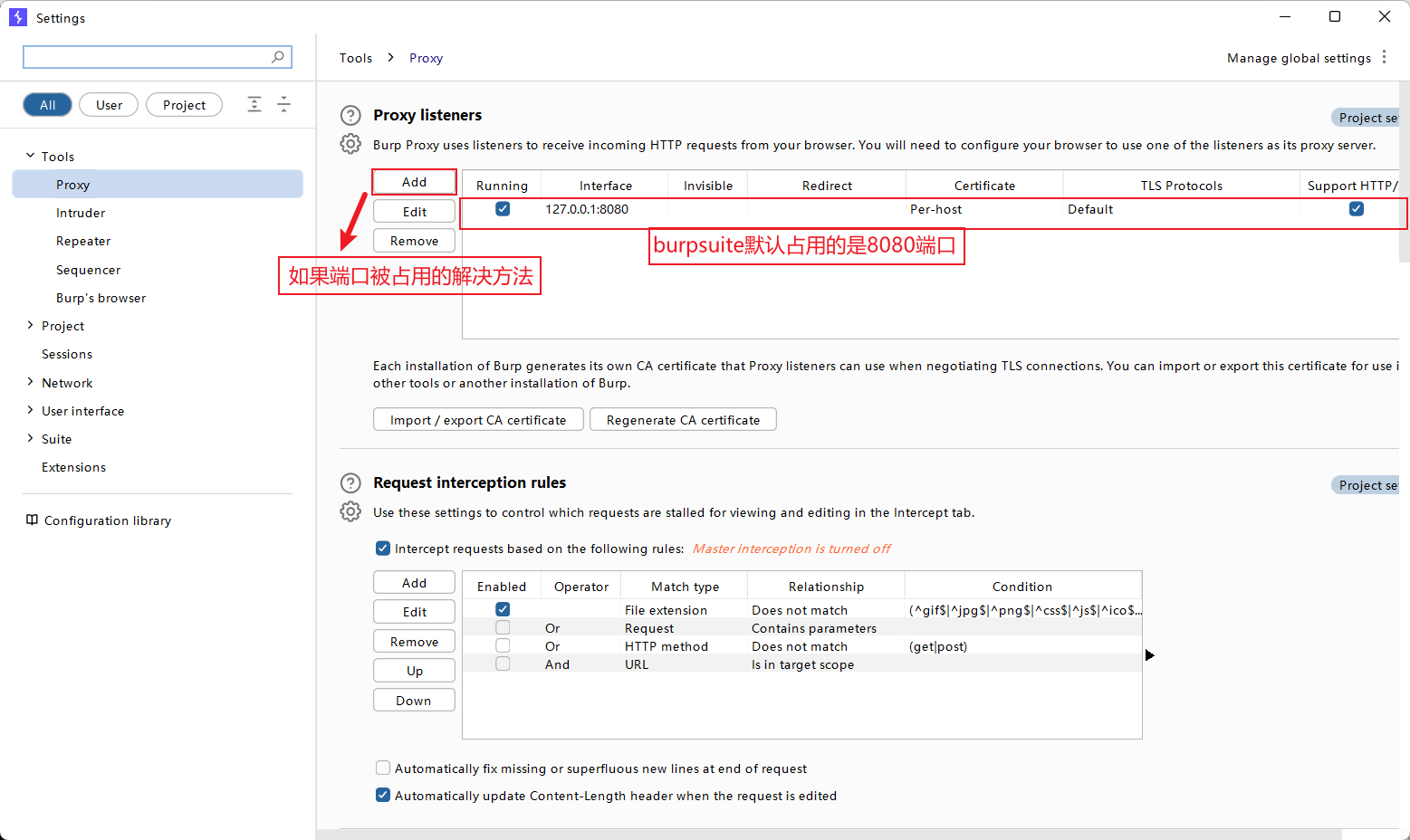

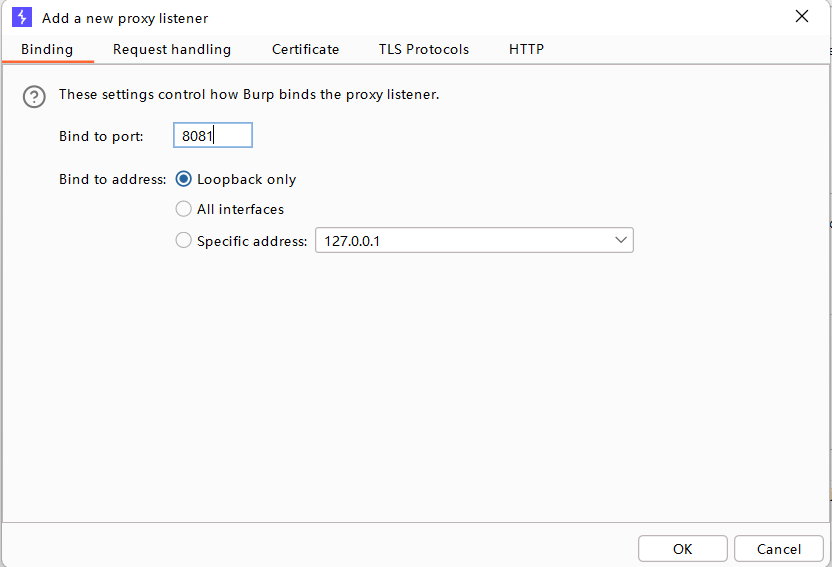

Porxy settings(设置)

127.0.0.1:被允许经过代理(bp)的设备ip

8080:代理(bp)占用的端口

批注:端口号范围(0==》65535)

1 | 计算机端口号是用于标识网络通信中特定应用程序或服务的数字。端口号范围从0到65535,被分为以下几个范围: |

Loopback only:只能抓取本机发出的数据包

All interfaces:可以抓取所有经过代理的数据包

Specific address:只能抓取特定ip经过代理的数据包

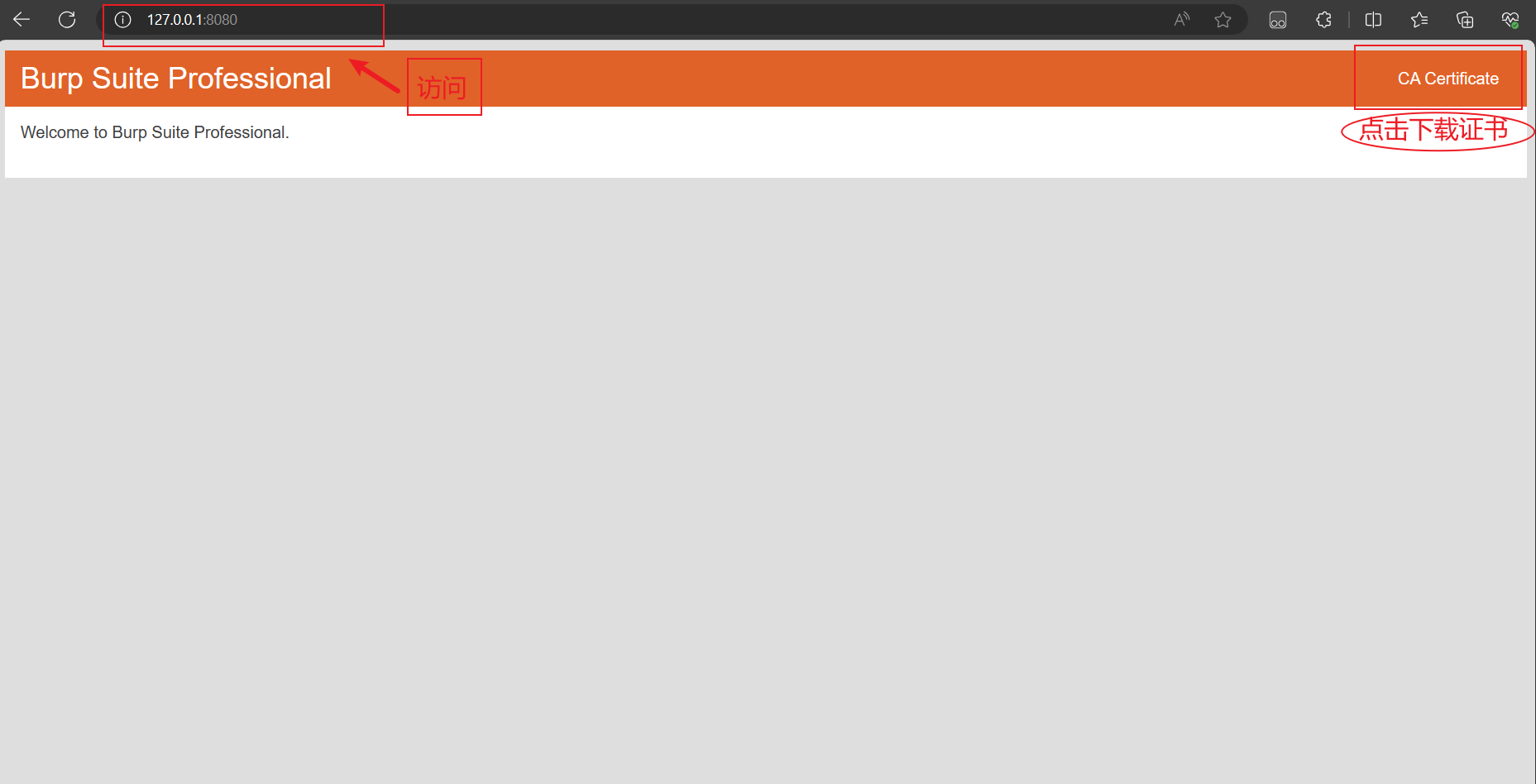

(https协议限制)解决办法:证书下载

证书下载流程

访问burpsuite中的ip号和端口号,点击CA下载证书

证书导入流程

单个浏览器引入:设置搜索栏==》搜索证书==》查看证书==》导入下载好的证书

系统引入:双击证书==》安装证书==》为当前用户安装==》下一步==》下一步==》完成(如果出现问题则)

双击证书==》安装证书==》为当前用户安装==》将所有证书放入以下存储(受信任的证书颁发机构)==》下一步==》完成

https协议

1 | HTTPS(Hypertext Transfer Protocol Secure)是一种通过加密和身份验证来保护网络通信安全的协议。它是基于HTTP协议的,但在传输过程中使用了SSL(Secure Sockets Layer)或TLS(Transport Layer Security)协议来加密数据。 |

所以bp作为代理是无法给浏览器客户端发送证书的,需要下载相应的证书才能完成代理的流程。

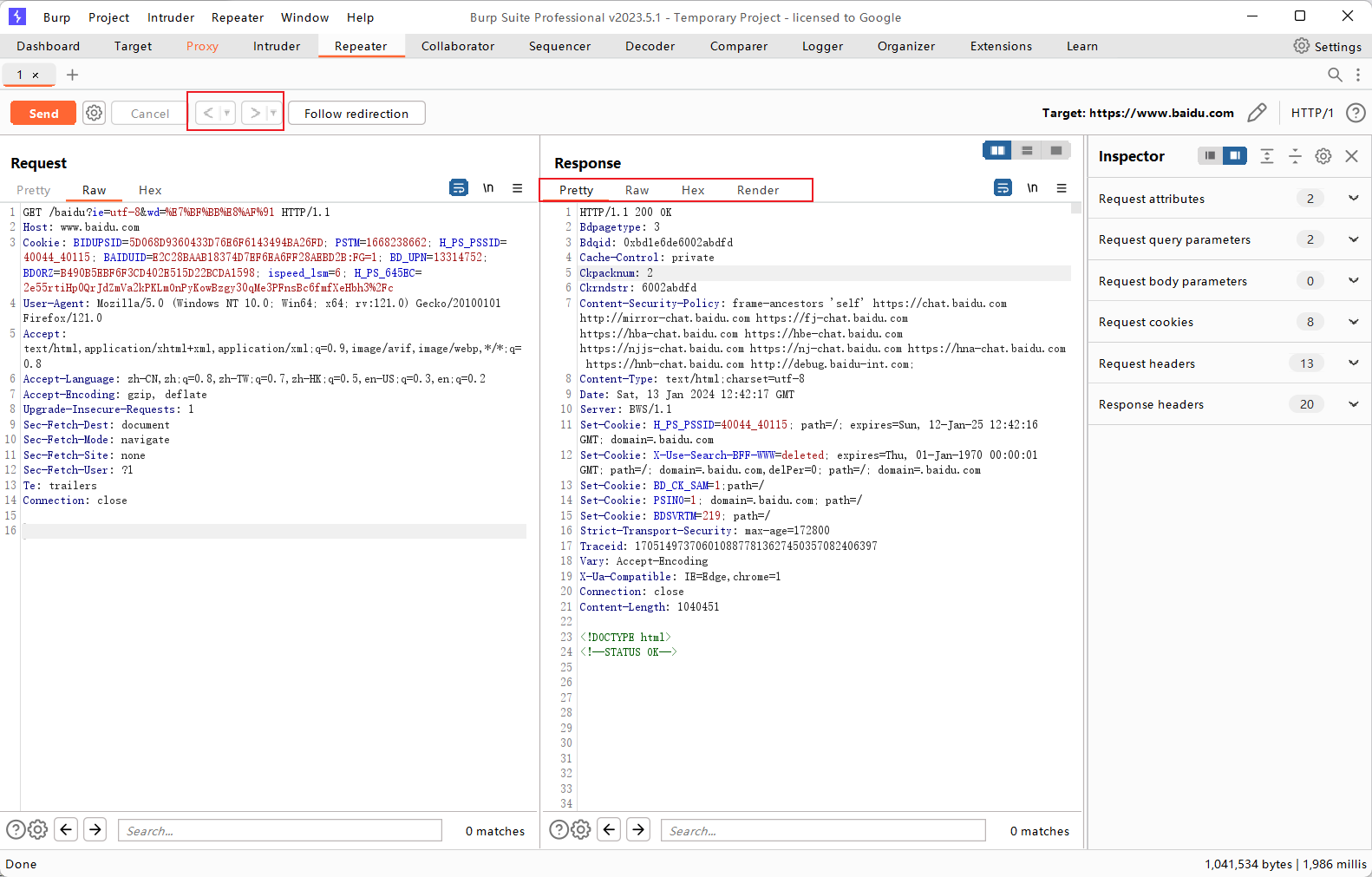

Repeater(重发器)

Pretty(原始响应)

Raw(格式化;ps:没啥屁用)

Hex(16进制)

Render(渲染结构)

“<”(返回上一次修改)

“>”(到达下一次修改)

cancel(取消修改)

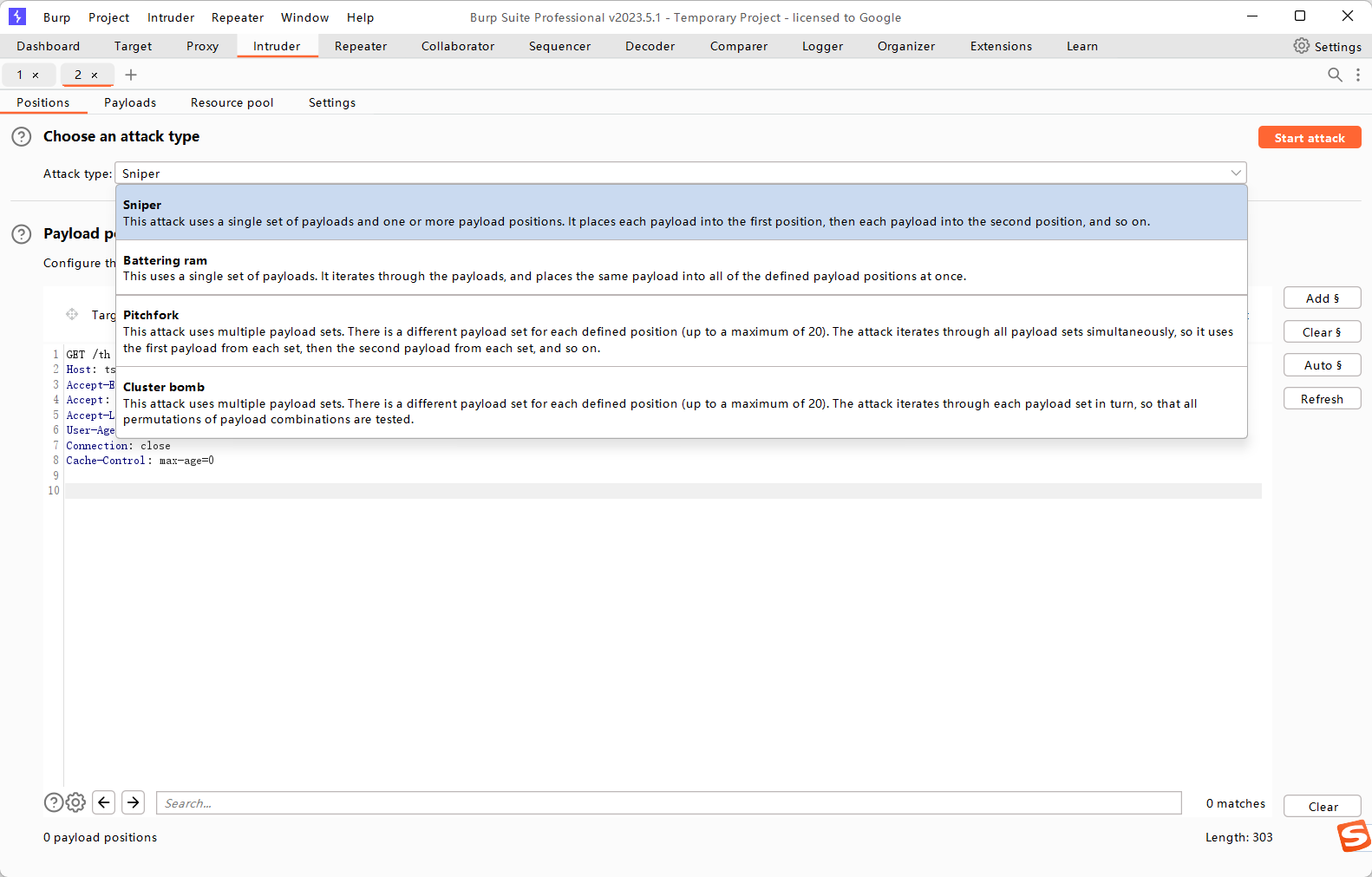

intruder(入侵者模块)

变量

1 | Add:选中部分添加变量 |

模式(Choose an attack type)

1 | Sniper(狙击手):只有一个变量生效,一次只能爆破一个变量 |

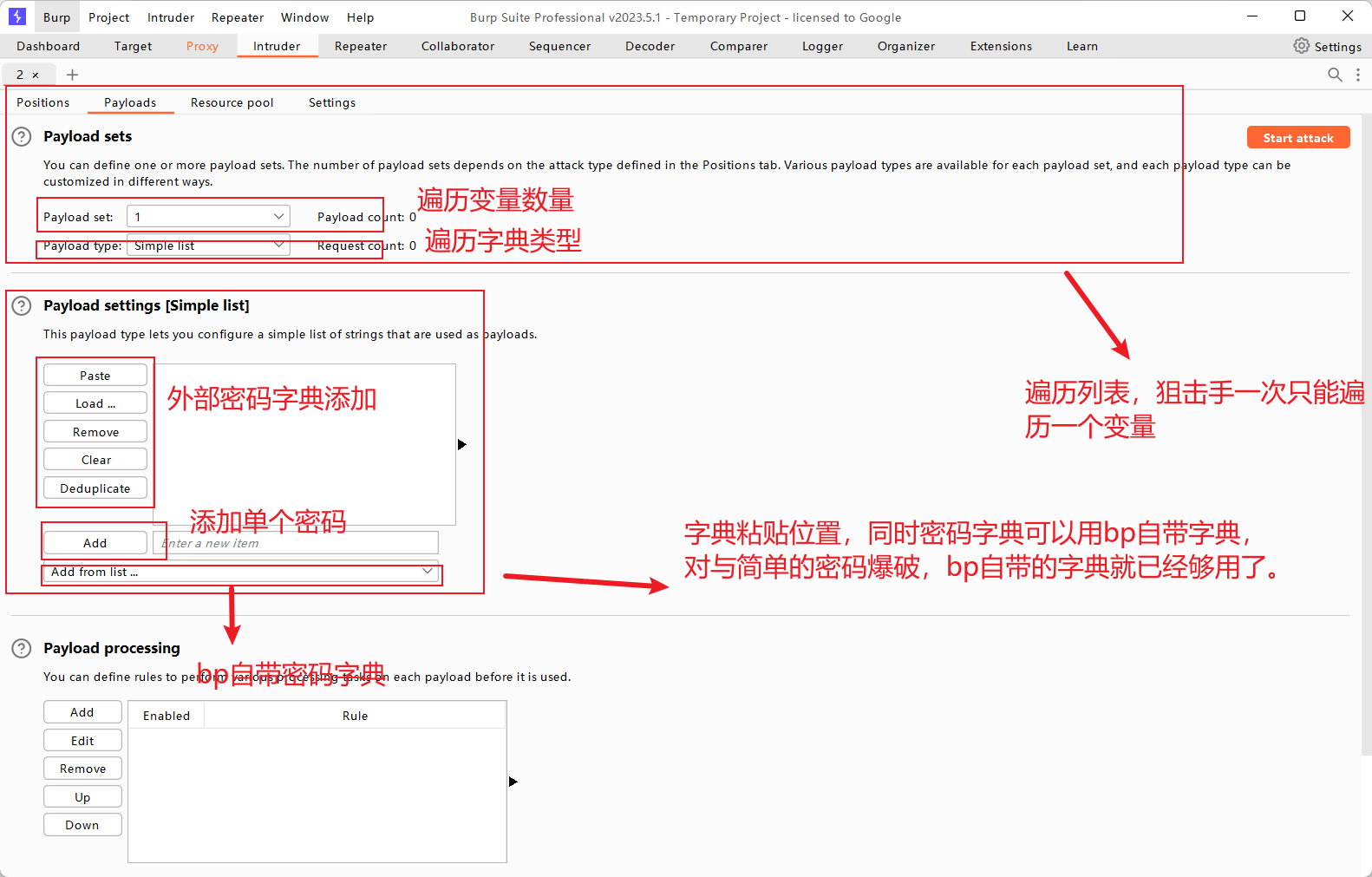

Payload(字典遍历)

1 | Payload processing |

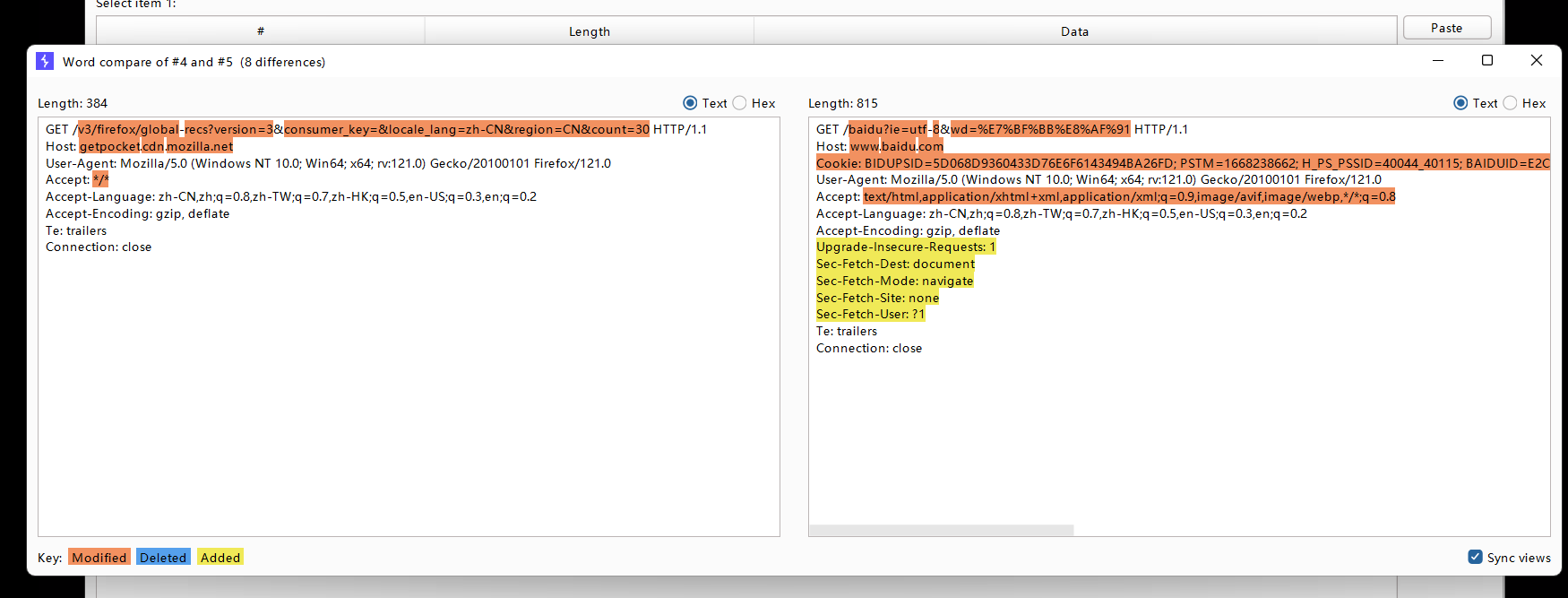

comparer(比较模块)

将两个数据包的不同之处标注出来,方便对比

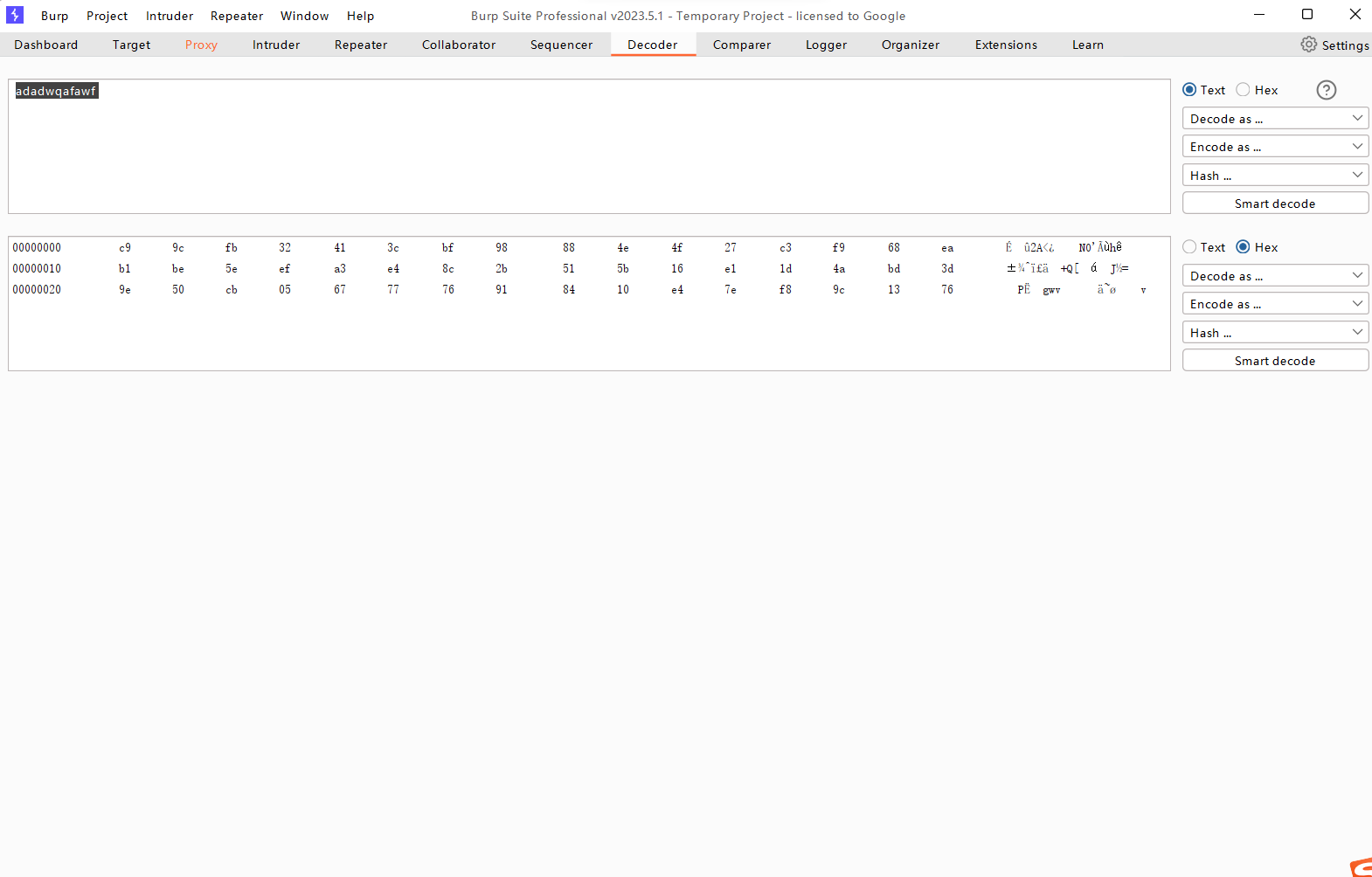

Decoder(解码模块)

将内容解码或者编码

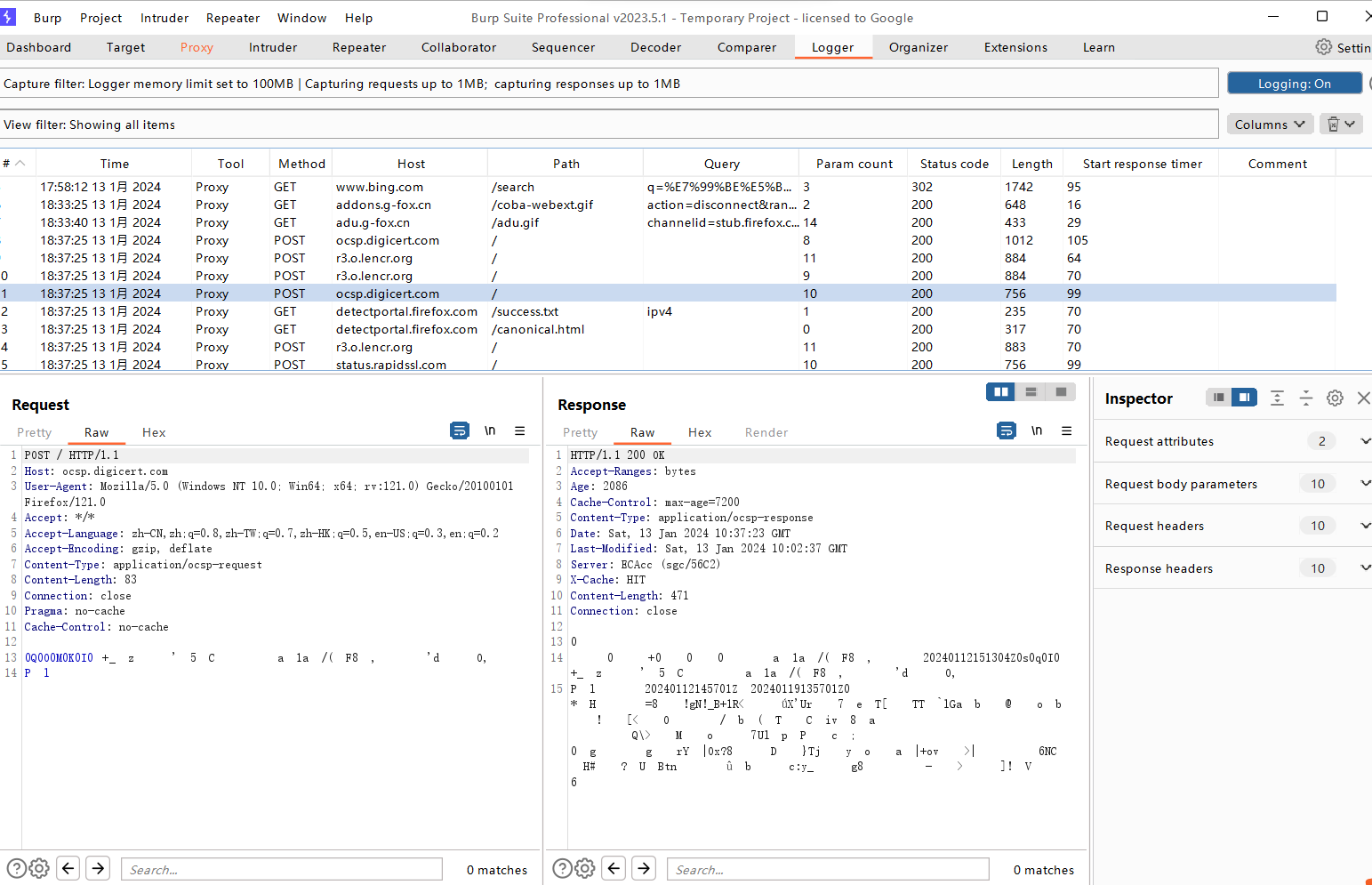

Logger(日志模块)

记录自己的所有请求

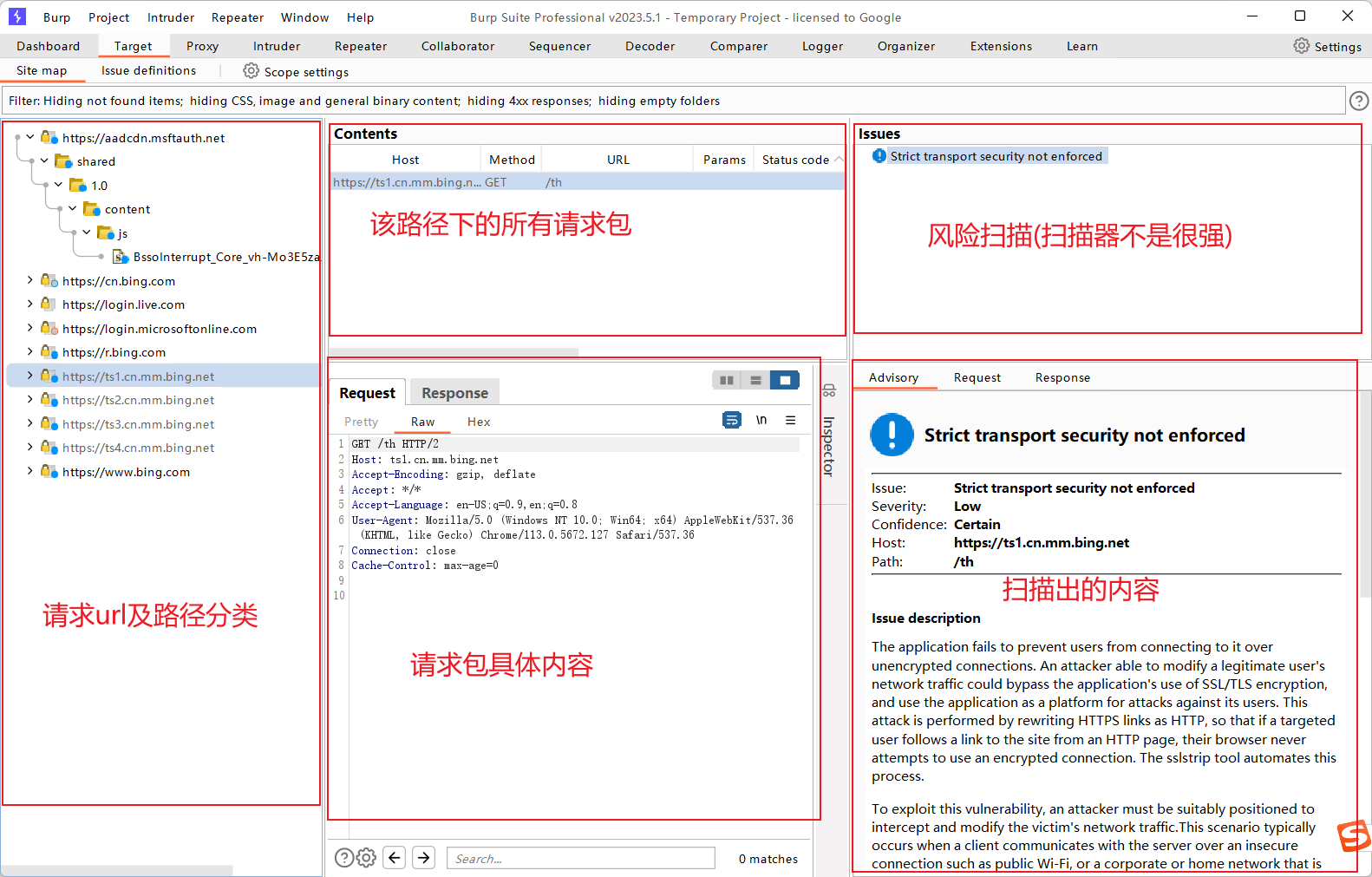

Targer(目标模块)

将bp获取到的所有请求,按照分类方式(协议一样,域名一样,端口一样)排列域名,按照文件路径排列文件,然后汇总在这个模块

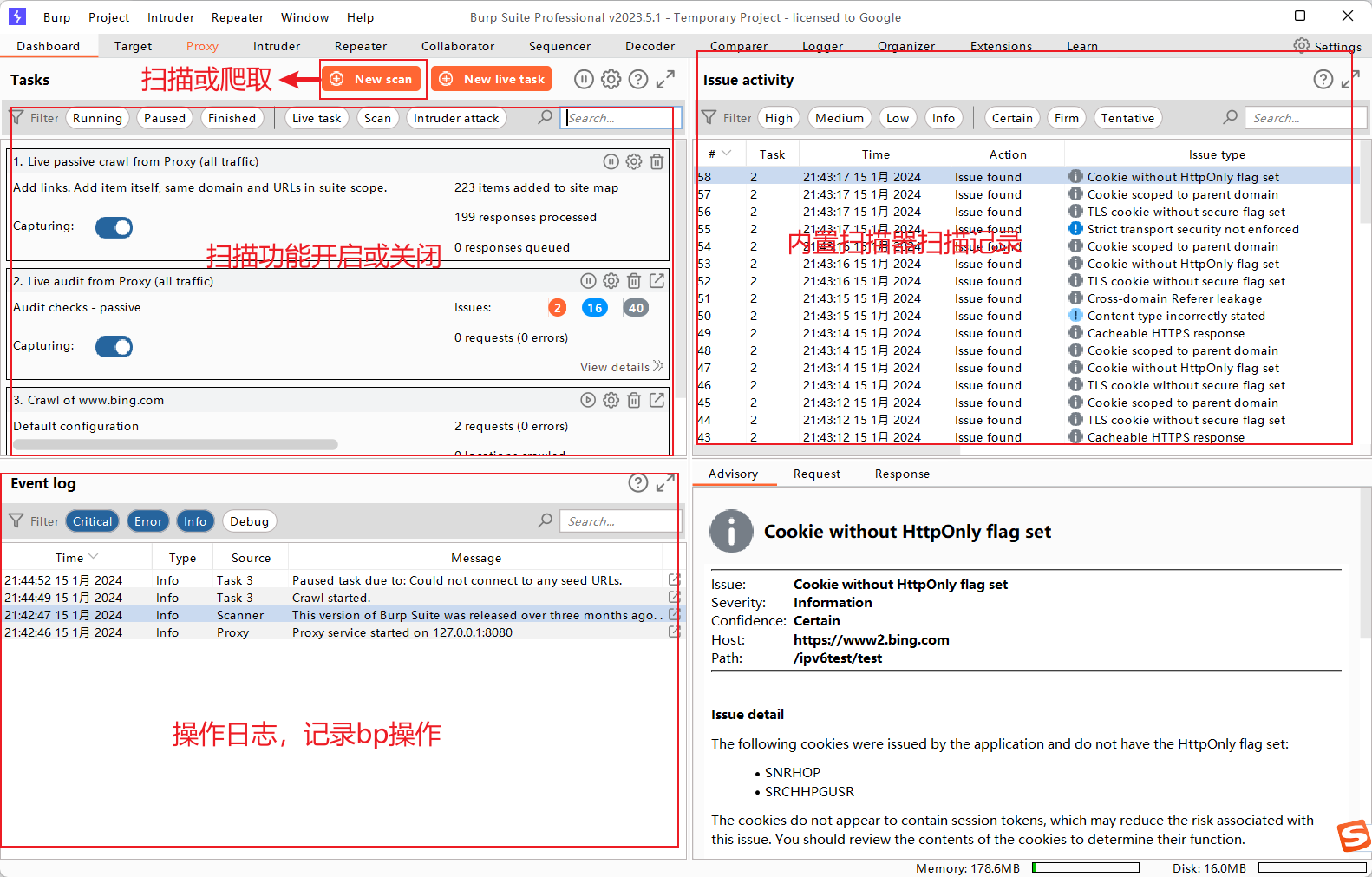

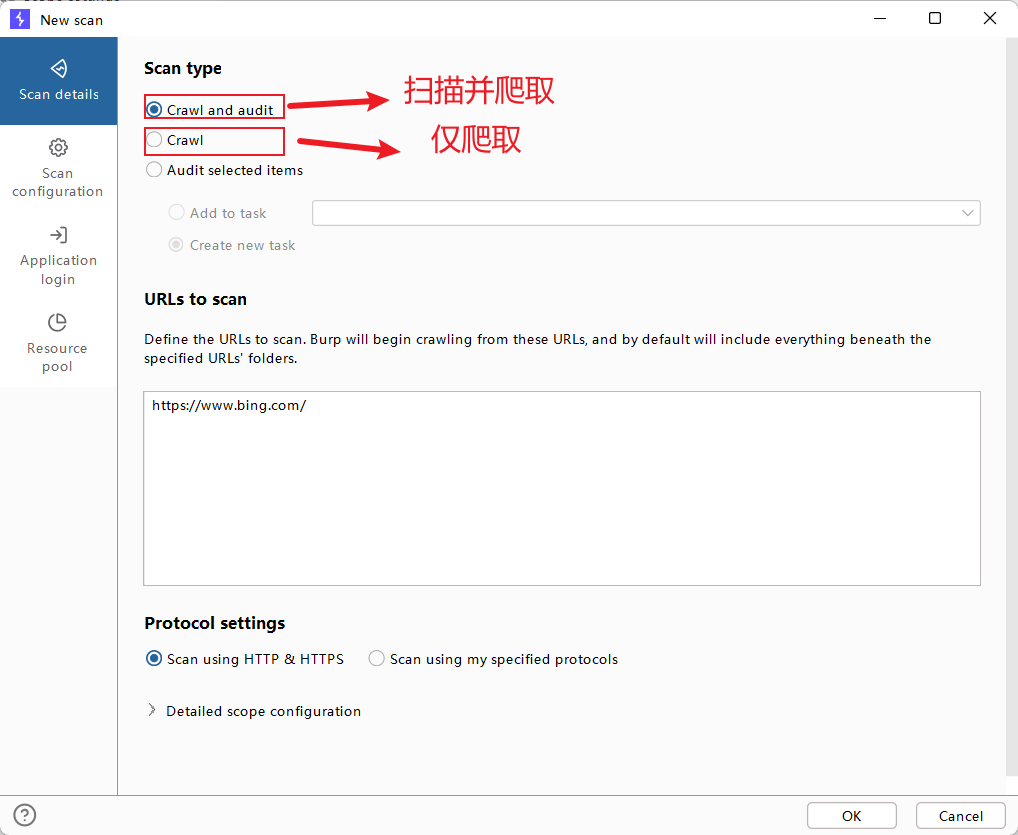

Dashborad(视图模块)

更多的使用处是在目标模块(Targer)中右键某个扫描的url来进行相应的扫描或者爬取

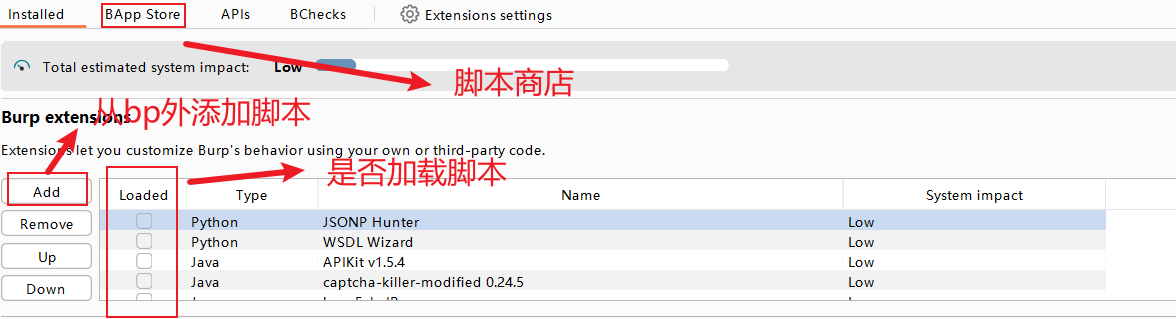

Extensions(插件模块)