爆力破解

简介

暴力破解漏洞产生是由于服务器没有做限制,导致攻击者可以通过枚举的方法破解所需的信息,如用户名,密码,短信验证码等。其关键在于枚举的大小字典是否具有针对性,如登录时需要输入四位数验证码范围就是0000~9999

流程

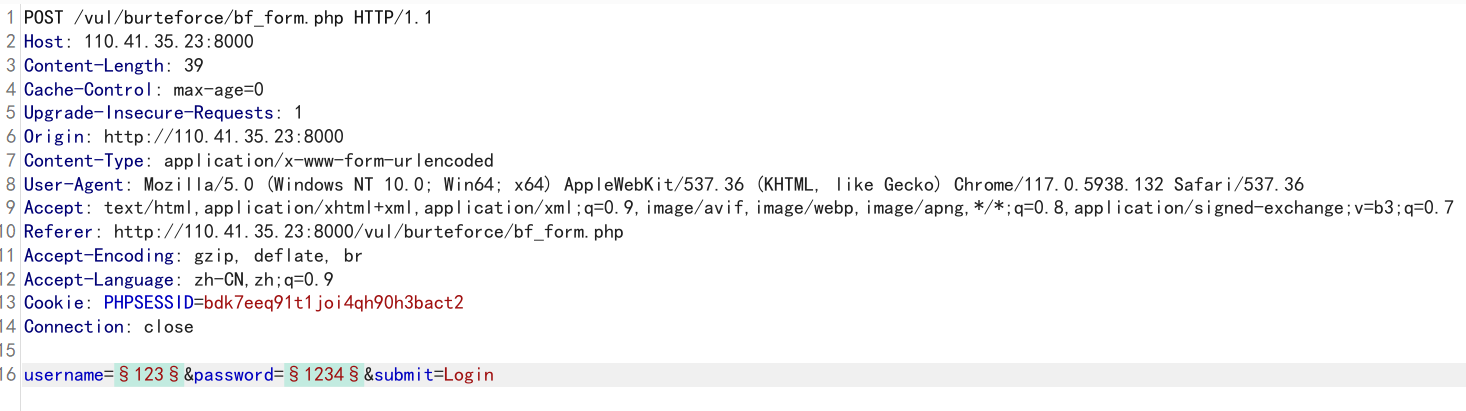

下面以pikachu靶场为例,随便输个账号密码,抓个包发送到intruder,给账号密码添加变量准备爆破。

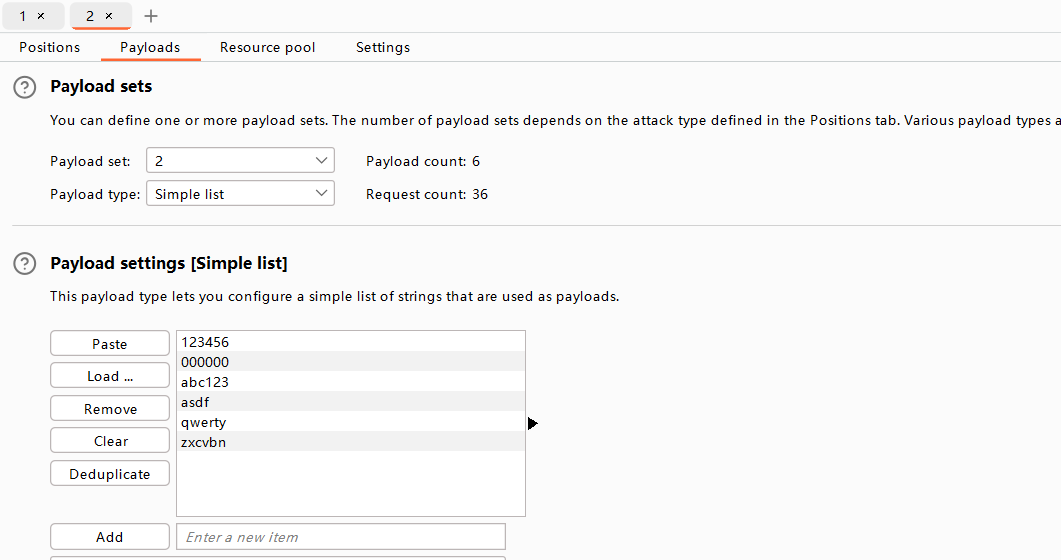

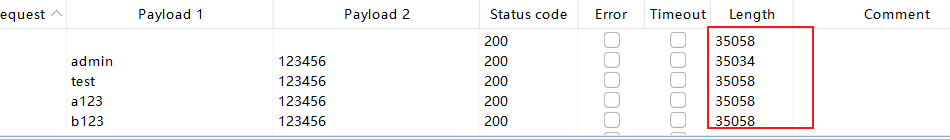

选择模式为集束炸弹(Cluster bomb,模式选择详见前一篇文章),添加字典开始爆破

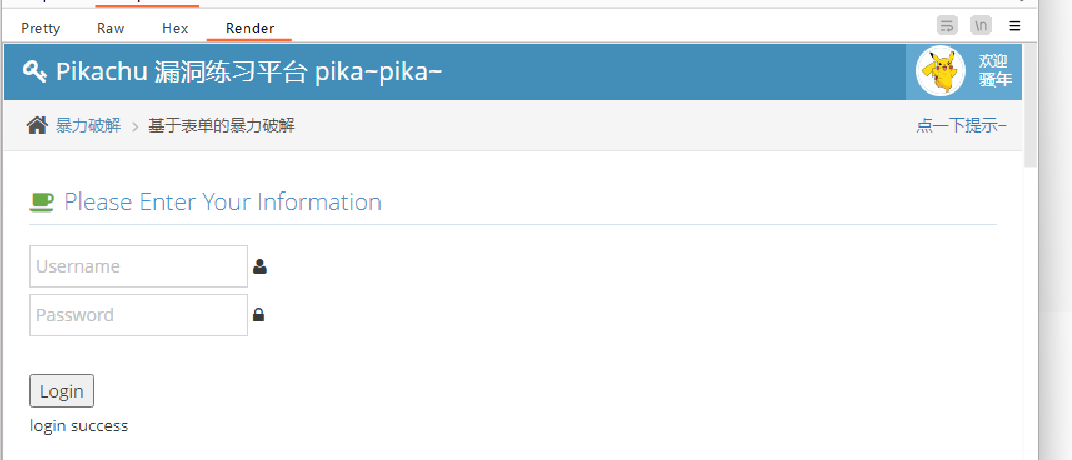

之后开始爆破,观察结果中的Render,如果返回结果是login success,说明爆破成功,同时我们发现返回包的长度,成功的返回包和失败的返回包length不一样

验证码绕过

并发漏洞简介

并发漏洞是指在并发执行环境下出现的编程错误或设计缺陷,这些缺陷可能导致程序行为不符合预期,甚至可能引发安全问题。并发编程通常涉及多个线程或进程同时执行,若不妥善管理这些并发操作,可能会出现各种问题。

环境准备:burpsuite插件Turbo intruder

常见场景:

漏洞出现在限制执行某个操作次数的地方。比如在网店多次使用相同的折扣代码

- 多次兑换礼品卡

- 多次对产品评分

- 超出账户余额提取或转账现金

- 重复使用单个验证码解决方案

- 绕过反暴力破解速率限制

常规流程,在抓到的报文处右键发送到Turbo intruder,之后选择插件race-single-packet-attack.py,更改协议,选择并发数,开始并发。

验证码轰炸

点击获取验证码抓包,找到这个发送验证码的数据包,利用并发,同一时间多次对服务器发该数据包,从让服务器发送给手机多个验证码,可以造成短信轰炸效果

绕过思路:

手机号码前后加空格,86,086,0086,+86,0,00,/r,/n, 以及特殊符号等

修改cookie,变量,返回

138888888889 12位经过短信网关取前11位,导致短信轰炸

使用进行能解析的编码,比如url编码绕过

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Ourobrosの博客!